Segurança da Informação

Quais os riscos do uso da Inteligência Artificial Generativa para a segurança das informações?

A Inteligência Artificial Generativa trouxe grandes avanços para a tecnologia e o cotidiano das pessoas e das empresas. Contudo, como toda tecnologia emergente, ela representa várias ameaças à segurança de dados. Essas ameaças incluem riscos de vazamento de dados, violação de dados e não conformidade com as leis de privacidade de dados, como por exemplo a LGPD (Lei Geral de Proteção de Dados).

Os aplicativos de Inteligência Artificial Generativa (vamos nomeá-la agora simplesmente como IA Generativa), como o ChatGPT e Bard, são LLMs (Large Language Model - modelos de aprendizado de máquina) que aprendem com as informações que os usuários inserem.

Vamos pensar em alguns cenários práticos para identificarmos o risco.

Imagine uma empresa que está passando por um processo de aquisição ou fusão que ainda não foi tornada pública. Pesquisas subsequentes de outros usuários podem revelar essas informações.

Ou imagine se um engenheiro de software usasse IA generativa para depurar código de software proprietário, essa propriedade intelectual estaria em risco de se tornar de domínio público — ou pior, acabar em posse de um concorrente.

Da mesma forma, se o engenheiro usasse a IA generativa para escrever código, ele talvez pudesse conter malware que forneceria a um invasor uma backdoor para o sistema de uma empresa.

Por fim, as leis de privacidade de dados (como a LGPD e GDPR), obrigam as organizações a proteger rigorosamente os dados pessoais. O uso de IA generativa para qualquer tipo de tratamento de dados pessoais poderia colocar a empresa em risco de não conformidade, pois essas informações poderiam vazar ou ser usadas incorretamente. Além disso, dados de propriedade intelectual, comercial e industrial podem ser vazados em uma simples consulta.

…Leia MaisAntimalware de Próxima Geração

O universo digital é fascinante, mas também abriga uma sombra sinistra: os códigos maliciosos. Com certeza você já ouviu falar em malware ou vírus, certo? Por não contarem com sistemas de segurança muito sofisticados, muitas empresas acabam sendo as vítimas preferidas de criminosos virtuais. A maioria destes ataques são realizados através de códigos maliciosos.

Neste artigo vamos te atualizar sobre as últimas técnicas para proteção de dados contra códigos maliciosos e destacar a importância de soluções de próxima geração. …Leia MaisDesafios e Oportunidades da Implementação da LGPD nas empresas

Desde a entrada em vigor da Lei Geral de Proteção de Dados (LGPD) em setembro de 2020, as organizações brasileiras iniciaram esforços concretos para se adequar às exigências.

No entanto, mesmo após mais de dois anos de implementação, segundo o estudo IT Trends Snapshot 2023 da Logicalis, uma empresa global de soluções e serviços de TI, apenas 36% das empresas declararam estar em total conformidade com as regulamentações.

Apesar de modesto, a porcentagem (36%) revela um aumento significativo em comparação com a pesquisa anterior, na qual somente 11% das empresas estavam em conformidade com a legislação. No entanto, uma parcela considerável de empresas (43%) ainda está na etapa de implementação, com ações concretas de adoção em andamento.

Alguns alegam que a lei "não pegou". Será este o principal motivo?

A chegada da Lei Geral de Proteção de Dados (LGPD) no cenário brasileiro trouxe consigo desafios significativos, mas também grandes oportunidades para as empresas que buscam garantir a privacidade e a segurança dos dados.

…Leia MaisComo funciona o Golpe do Boleto Falso

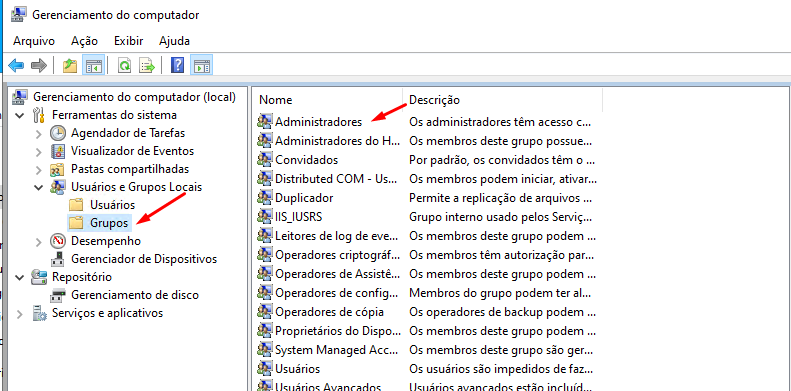

Definir automaticamente usuário administrador local via GPO

Muitas são as vezes em que precisamos acessar uma estação de trabalho com um usuário que tenha nível de permissão de administrador local. Isso dependendo do tamanho da empresa, se torna inviável ir de máquina em máquina para criar este usuário ou em alguns casos não sabemos a senha do usuário que foi criado quando a máquina foi formatada.

Assim iremos ensinar como criar um usuário com nível de permissão de administrador local que será aplicado no primeiro logon da máquina com qualquer usuário que faça parte do domínio Active Directory. Para isso acontecer bastará que o usuário esteja dentro da estrutura de OU (Unidade Organizacional) determinada em que foi aplicada a GPO.

…Leia MaisA importância do XDR na prevenção de ameaças cibernéticas

Gostaria de compartilhar com vocês a importância crucial do uso do XDR (Extended Detection and Response) na proteção contra ameaças cibernéticas em nossas empresas. Vivemos em um mundo cada vez mais digital, onde a segurança de dados e sistemas é fundamental para garantir o sucesso dos negócios.

O XDR é uma abordagem avançada de segurança cibernética que oferece uma visão completa das atividades maliciosas em toda a infraestrutura de TI de uma organização. Ele integra e correlaciona dados de diferentes fontes, como endpoints, servidores, redes e nuvem, proporcionando uma análise abrangente e contextualizada das ameaças.

…Leia MaisFirewall em Nuvem

Estamos na era da Transformação Digital e muitas empresas estão migrando seus dados para nuvem.

Alguns questionam sobre a necessidade de um firewall na nuvem, já que em alguns ambientes não existem mais perímetros. Nós acreditamos que o firewall ainda é necessário pois oferece segurança na camada de rede que as plataformas em nuvem não oferecem.

O projeto para fortalecer a segurança este tipo de ambiente exige uma abordagem diferente. É necessário adotar também um firewall em nuvem.

Sua empresa já realizou um Teste de Phishing?

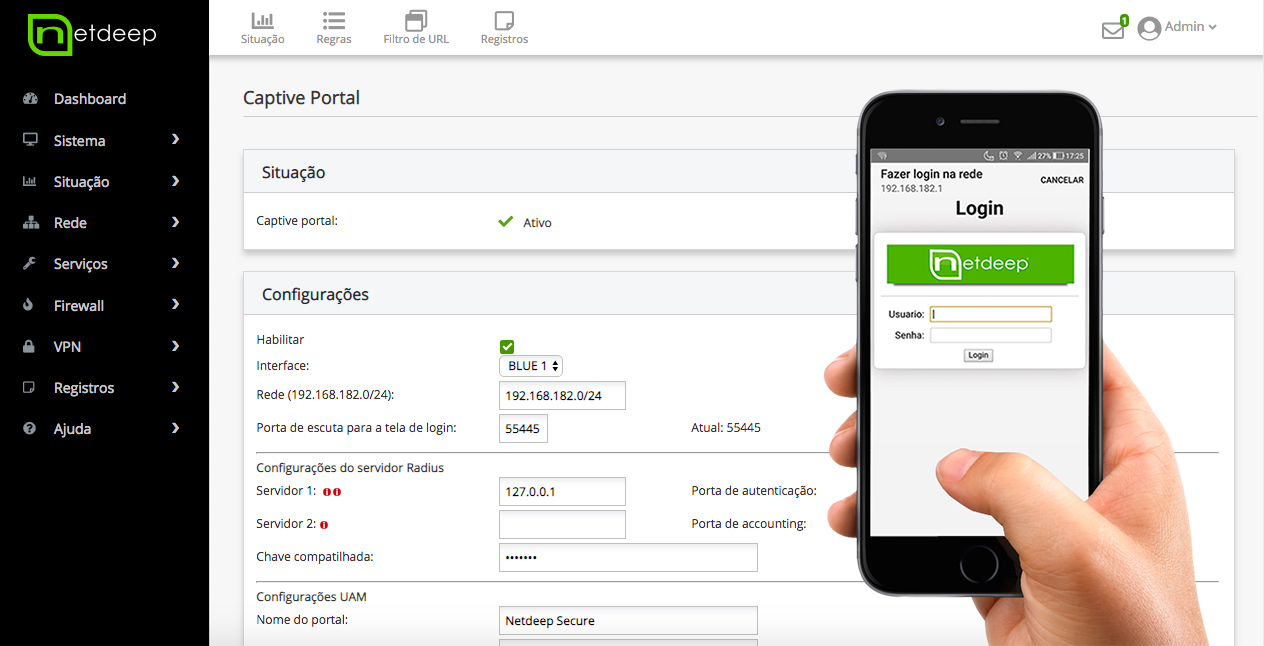

Responsabilidades ao oferecer WiFi gratuito para clientes

Em abril de 2014, foi promulgado no Brasil o Marco Civil da Internet. Trata-se de um código que rege a utilização da Internet no Brasil, definindo direitos e deveres tanto dos usuários da rede como aqueles que a proveem.

A Lei nº 12.965 de 23 de abril de 2014, conhecida como Marco Civil da Internet, é uma espécie de “constituição da internet”. O texto protege a liberdade de expressão, a privacidade e a neutralidade da rede como princípios básicos da internet. Além de deixar bem claro quais as responsabilidades de cada um no ambiente online, protegendo a todos que navegam.

Nos últimos anos muito se fala sobre a LGPD (Lei Geral de Proteção de Dados - 13.709/2018), mas a LGPD não anula e nem se conflita com o Marco Civil da Internet, pois a LGPD traz diretrizes para tratamento de Dados Pessoais (Pessoa Física), e o Marco Civil é mais abrangente e fornece diretrizes para provisão de Conexão e de Aplicações na Internet, para Pessoa Física ou Jurídica.

É necessário muito cuidado ao compartilhar a conexão à Internet. Dependendo do caso, a responsabilidade por alguns tipos de crimes virtuais pode ser compartilhada com quem provê a Internet.

Ou seja, se você tem uma empresa e oferece WiFi gratuito para seus clientes e se que se algum tipo de crime for cometido na rede, você poderá ter que responder por ele.

Através deste artigo vamos te ajudar a entender a questão e também a se proteger.