Em abril de 2014, foi promulgado no Brasil o Marco Civil da Internet. Trata-se de um código que rege a utilização da Internet no Brasil, definindo direitos e deveres tanto dos usuários da rede como aqueles que a proveem.

A Lei nº 12.965 de 23 de abril de 2014, conhecida como Marco Civil da Internet, é uma espécie de “constituição da internet”. O texto protege a liberdade de expressão, a privacidade e a neutralidade da rede como princípios básicos da internet. Além de deixar bem claro quais as responsabilidades de cada um no ambiente online, protegendo a todos que navegam.

Nos últimos anos muito se fala sobre a LGPD (Lei Geral de Proteção de Dados - 13.709/2018), mas a LGPD não anula e nem se conflita com o Marco Civil da Internet, pois a LGPD traz diretrizes para tratamento de Dados Pessoais (Pessoa Física), e o Marco Civil é mais abrangente e fornece diretrizes para provisão de Conexão e de Aplicações na Internet, para Pessoa Física ou Jurídica.

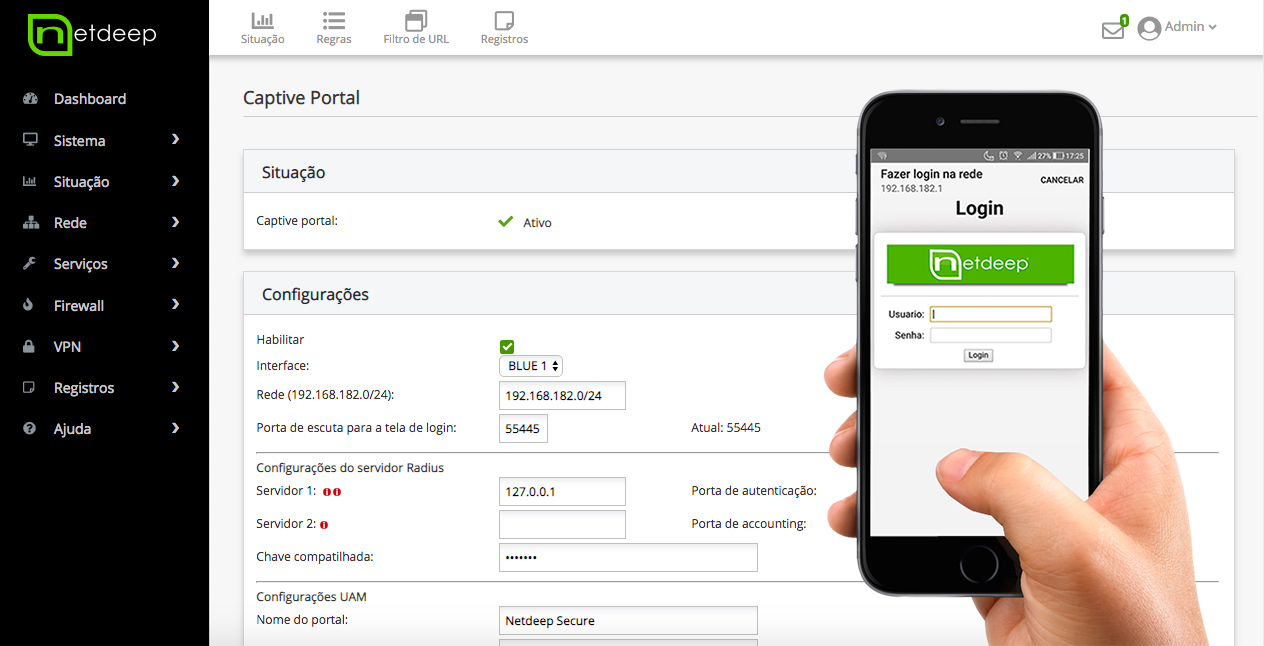

É necessário muito cuidado ao compartilhar a conexão à Internet. Dependendo do caso, a responsabilidade por alguns tipos de crimes virtuais pode ser compartilhada com quem provê a Internet.

Ou seja, se você tem uma empresa e oferece WiFi gratuito para seus clientes e se que se algum tipo de crime for cometido na rede, você poderá ter que responder por ele.

Através deste artigo vamos te ajudar a entender a questão e também a se proteger.