Autor: Redacao

Segurança em dispositivos móveis

Cresce o uso de dispositivos móveis para uma grande quantidade de atividades através de apps. Uma grande quantidade de startups surgem há cada dia, oferecendo novas maneiras de fazermos as coisas através da tecnologia.

Recentemente, Hillary Clinton, causou polêmica por uma atitude, digamos, simples. Em entrevistas, Hillary acabou contando que, enquanto era Secretária de Estado na Casa Branca, acabou usando uma conta de e-mail pessoal para tratar assuntos oficiais por razões, segundo ela, de praticidade e comodidade em não ter que carregar dois celulares! Por questões de segurança do estado americano, os profissional do governo não podem trocar correspondências de qualquer natureza se não pelos meios oficiais, como ocorre nas regras de segurança da informação corporativas.

Tirando a parte burocrática desse exemplo americano EUA, sabemos que, do ponto de vista de segurança digital, chegamos a um momento em que os olhares devem estar mais que voltados para as tecnologias móveis. Técnicas que foram ensinadas para identificar um phishing em um computador nem sempre funcionam para a segurança mobile. Então como superar os desafios de infecção nos celulares?

Hoje já sabemos que 47% da população brasileira com acesso à internet usa o celular para tal fim. Arrisco dizer que a maioria desses usuários acaba não tomando os devidos cuidados com a segurança digital mobile, tanto quanto estão atentos quando usam o PC ou notebook, seja em casa ou no trabalho.

É fato que os riscos mobile estão muito mais ligado à privacidade dos usuários do que com ataques hackers em crime de transações bancárias, por exemplo. Ainda assim, quem quer ter sua intimidade exposta?

Outro grande problema e que muitas vezes os usuários não se preocupam é o tipo de informação que está sendo armazenada no celular ou mesmo na nuvem. Digo isto porque, até um passado recente, nossa grande preocupação era com as informações que estavam salvas em um computador, um HD específico, num lugar “fixo”. Agora o perigo está no seu bolso e na nuvem.

Em resumo, a problemática do malware e toda a questão que envolve segurança digital só está migrando de plataforma. Aos usuários e à Hillary Clinton, fica meu alerta: tenhamos o mesmo cuidado – instalação de anti-vírus, principalmente – com nossos celulares e tablets como buscamos ter um dia com nossos desktops.

A perspectiva de um ladrão: métodos de ataque evasivos

Heartbleed está longe de morrer. 200.000 dispositivos vulneráveis na Internet

O ponto de vista de um hacker: métodos de ataque ao navegador

É fundamental que os profissionais de TI dediquem tempo para entender realmente como o cenário de ataques à rede está evoluindo e as ameaças que as empresas devem priorizar na defesa. Para ajudar nesse processo, publicaremos uma série de artigos para apresentar os cinco métodos de ataque à rede preferidos dos hackers.

Para começar, abordaremos o método nº1: ataques pelo navegador.

Marco Civil da Internet – Qual o impacto nas empresas?

Em 23 de abril de 2014 foi publicado o Marco Civil da Internet como Lei nº 12.965, cujo objetivo é de estabelecer princípios, garantias, direitos e deveres no uso da internet no Brasil, bem como regulamentar a intervenção jurídica.

Mais de um ano se passou e percebe-se que as operadoras e provedores de Internet têm se adequado e fazendo a sua parte, entretanto a maioria das empresas não. No seu texto, o Marco Civil estabelece pontos com impactos para organizações e suas áreas de tecnologia da informação, das quais podemos destacar três:

- Privacidade e armazenamento de dados de usuários,

- Guarda de registros

- Neutralidade da rede.

No tocante à privacidade de dados dos usuários, organizações que ofereçam serviços que envolvam registros e cadastros, deverão estabelecer instrumentos para manutenção da privacidade, bem como o sigilo das comunicações privadas armazenadas. Logo, o Art. 7º estabelece que as organizações passam a ser diretamente responsáveis pelas informações armazenadas de seus usuários, sendo que o acesso aos registros de comunicações só poderá ser realizado a partir de ordem judicial. O artigo supracitado também estabelece a proibição do fornecimento de dados pessoais a terceiros, salvo em caso de consentimento por parte do usuário.

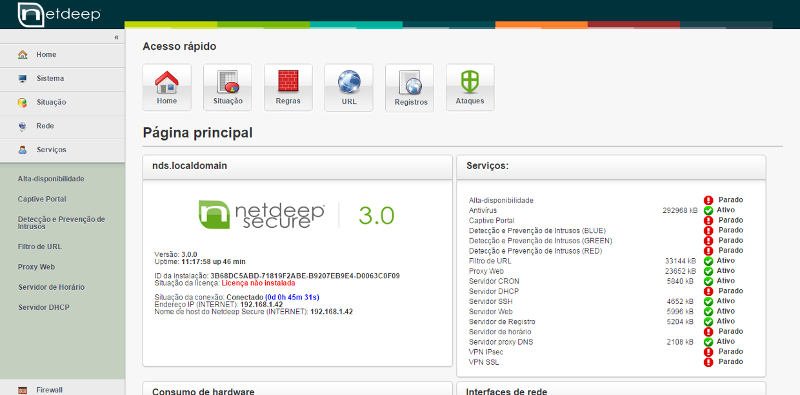

Netdeep apresenta solução de segurança para pequenas e médias empresas

Lançada versão beta do Netdeep 3

O que é Next Generation Firewall ? Uma explicação simples.

Com o avanço que a WEB 2.0 trouxe ao mundo digital, práticas até então pouco exploradas como a interação online, a colaboração e redes sociais têm nos aproximado cada vez mais do conceito da WEB 3.0. Aplicações que até então estávamos acostumados a utilizar somente em redes locais (LAN), iniciaram um processo de migração para o conceito de nuvem, trazendo benefícios que nos dão a certeza de ser uma tendência que veio para ficar.

Além disso, aplicações online que julgávamos ser de uso exclusivo para interações pessoais, como por exemplo Facebook, Twitter e YouTube se tornaram ferramentas indispensáveis no mundo corporativo. Empresas migraram seus canais de atendimento online para o Twitter, passaram a utilizar o Facebook como site corporativo, migraram seus serviços de e-mail para o Gmail e começaram a utilizar o Youtube como portal de vídeos corporativos.

Se voltarmos para o mundo de segurança da informação, uma preocupação que as equipes de TI tinham era a de buscar ferramentas e/ou equipamentos capazes de bloquear exatamente as aplicações citadas acima, com a justificativa de aumentar a produtividade de seus funcionários e melhorar a segurança de suas redes. Hoje em dia, bloquear tais aplicações se tornou um verdadeiro problema, pois passou a afetar os negócios da empresa.

A grande diferença entre um firewall tradicional e um Next Generation é capacidade de filtragem e correlacionamento entre os indicadores de ameaças (conteúdo proibido ou malicioso, malwares, aplicativos não permitidos), além da forma como o administrador indica o que pode ou não pode ser feito. No Next Generation Firewall a configuração das regras e políticas de segurança é feita de uma forma diferente, que torna o trabalho do administrador mais intuitivo e simples.