Integrando a autenticação da VPN SSL com o Active Directory

O Netdeep Secure Firewall possibilita a integração do módulo de VPN SSL com o Active Directory. Assim é possível fazer a autenticação usando a base de dados e diretivas de segurança (senhas fortes, bloqueio de conta, horário de logon, auditoria, etc.) do serviço de diretórios da Microsoft.

Aprenda como fazer isso neste tutorial.

1. Configurações do servidor de VPN SSL

A primeira coisa a ser feita é configurar a VPN SSL Client to Server.

Caso você tenha alguma dúvida de como configurar a VPN SSL Client-to-Server, favor analisar primeiramente o manual no link abaixo:

https://www.netdeep.com.br/blog/conexoes-vpn-ssl-client-to-server/

2. Configurações do servidor Active Directory

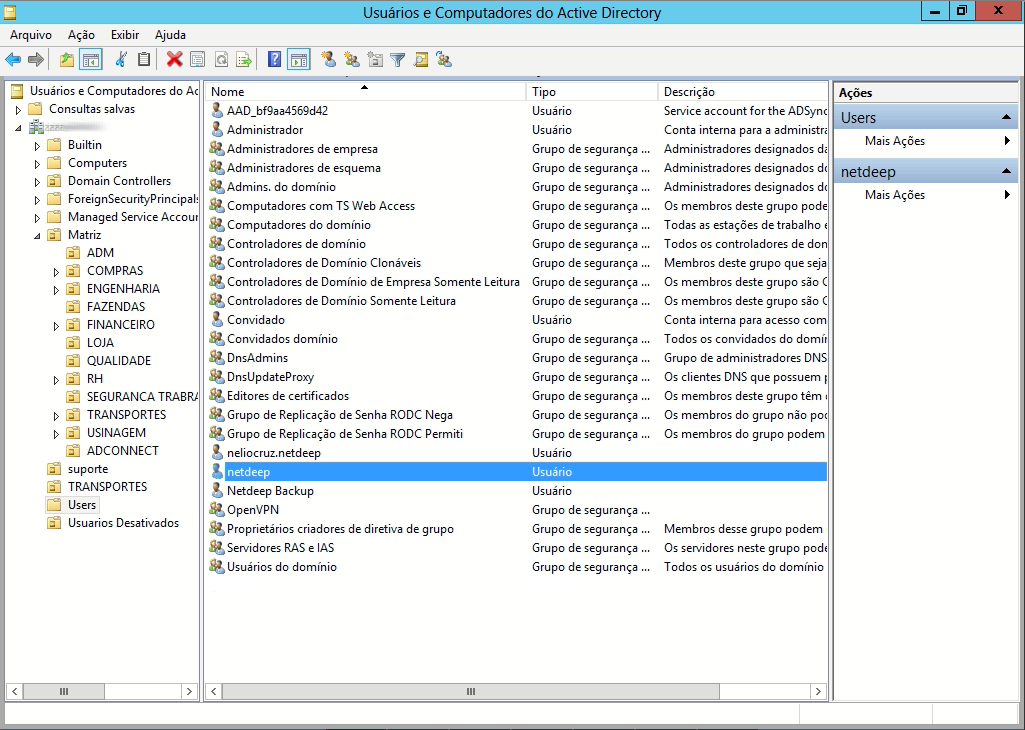

1. Antes de começarmos a configuração de integração do OpenVPN com o Active Directory, crie um usuário em seu Active Directory para configurarmos o mesmo como Bind.

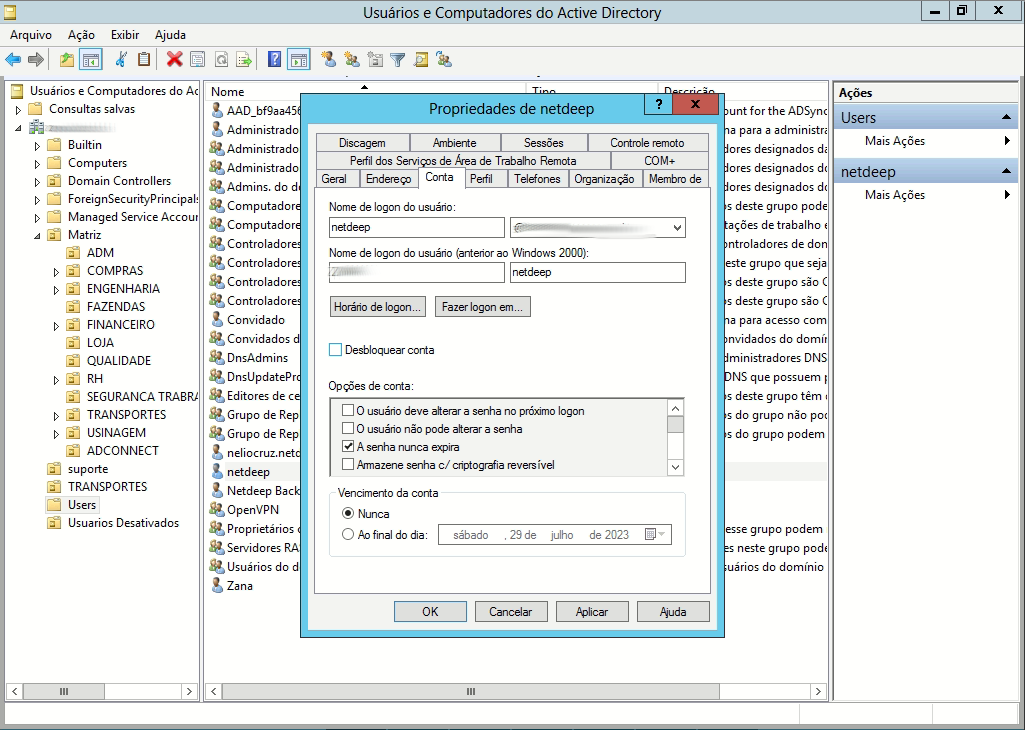

2. Deixe habilitado a opção “A senha nunca expira” pois se ocorrer da senha expirar e/ou alterar a integração não irá funcionar.

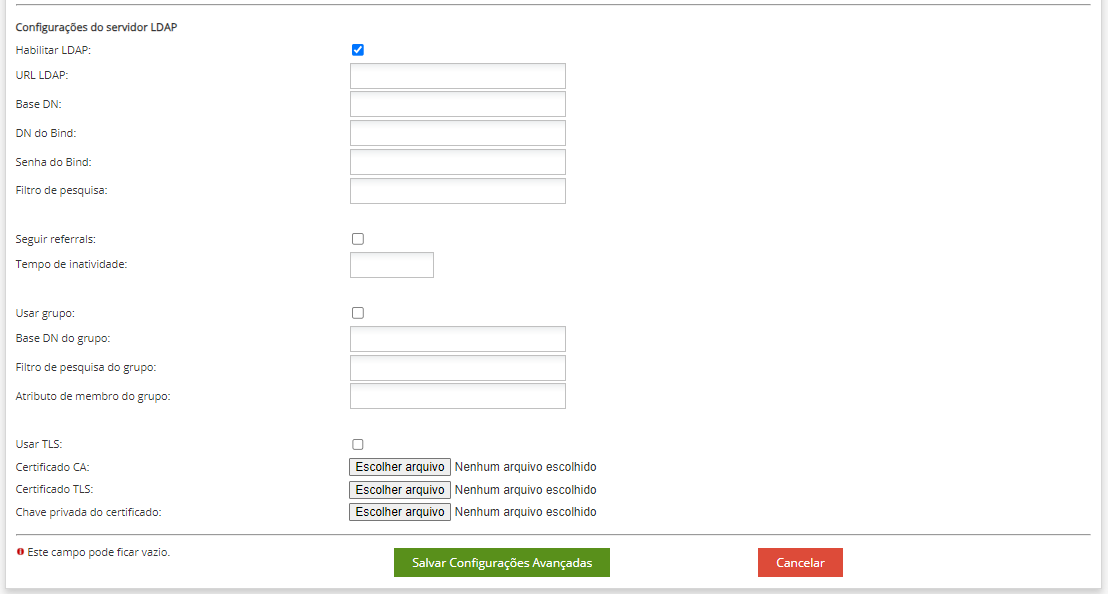

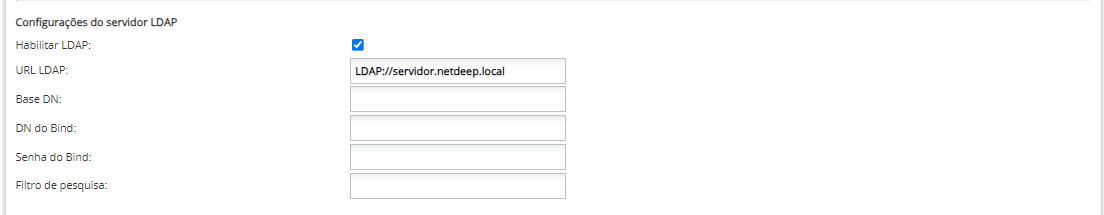

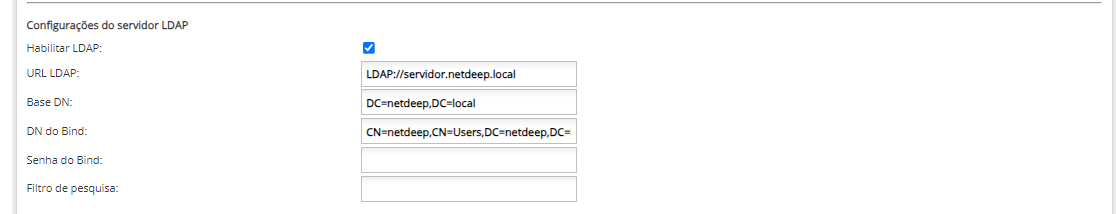

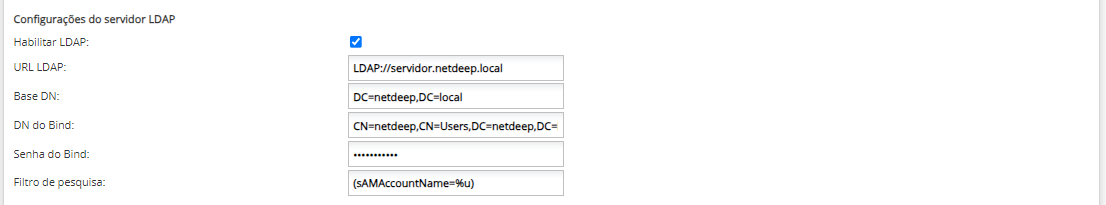

3. Agora vamos para as configurações no firewall. Clique no botão “Configurações avançadas” da VPN SSL, vá até o final da página em “Configurações do servidor LDAP” e habilite o campo “Habilitar LDAP”:

Obs.: se o botão “Configurações avançadas” estiver bloqueado, clique no botão “Parar VPN SSL” para derrubar o serviço e desbloquear o acesso as configurações avançadas.

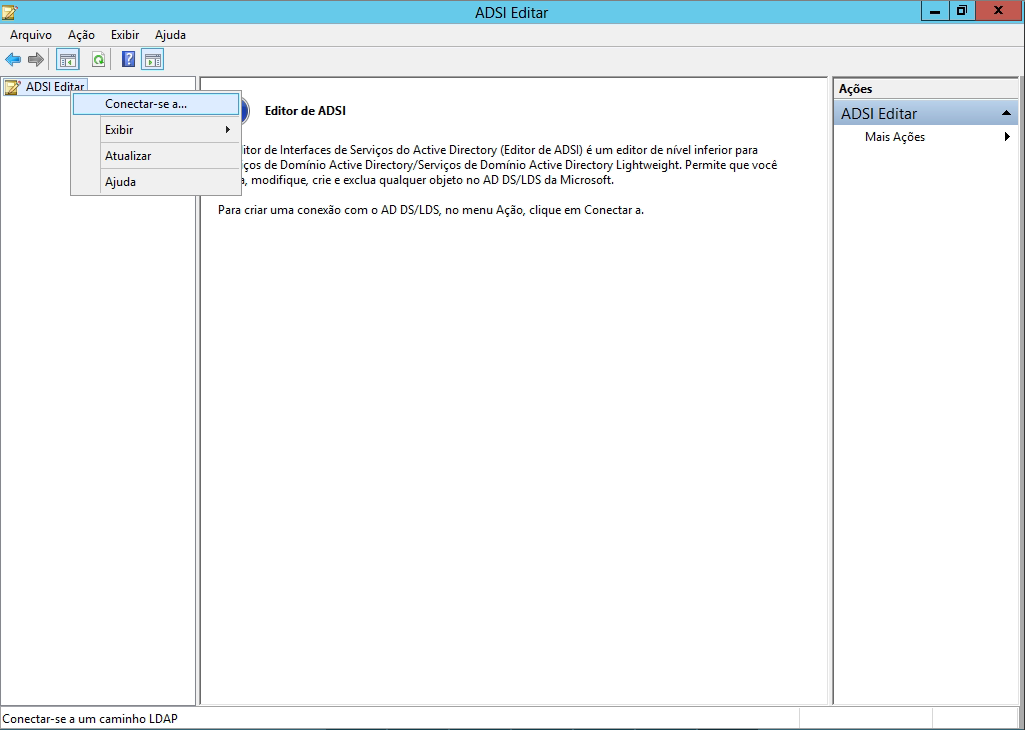

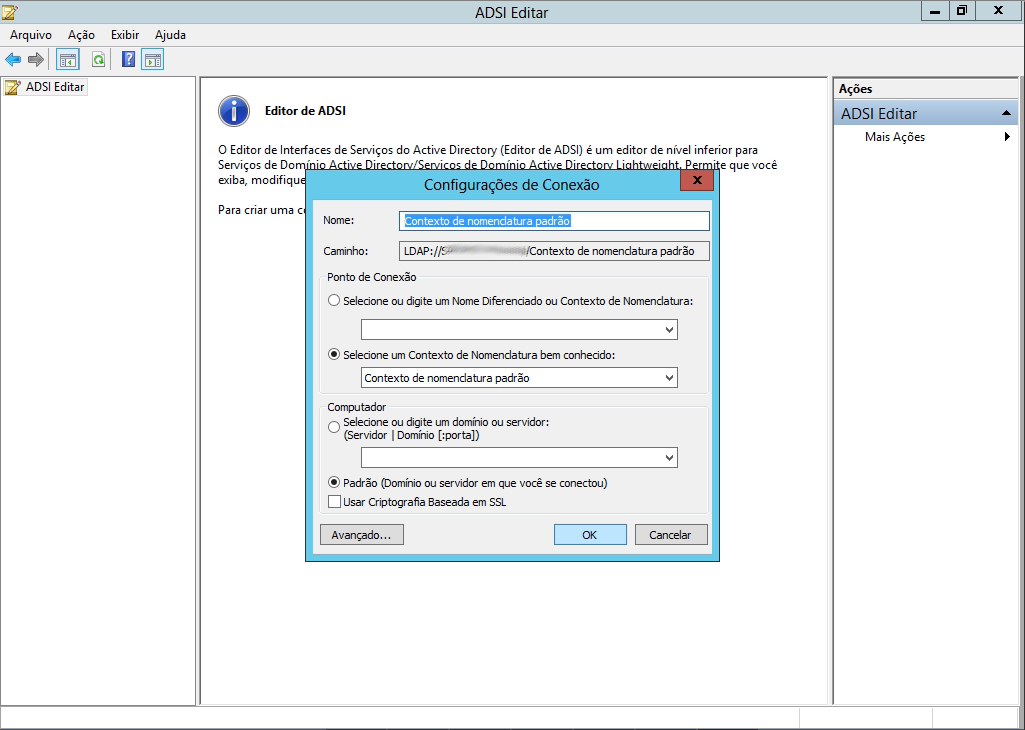

4. Agora precisamos preencher os campos para fazermos a integração com o Active Directory, para isso abra o ADSI Editar em no seu Active Directory e em seguida clique com o botão direto sobre o “ADSI Editar” e selecione a opção “Conectar-se a…”

5. A informação exibida no campo “Caminho” iremos utilizar no campo “URL LDAP” em meu exemplo LDAP://servidor.netdeep.local

6. Em seguida no campo “Selecione um Contexto de Nomenclatura bem conhecido” selecione a opção “Contexto de nomenclatura padrão” e clique no botão “OK”.

IMPORTANTE: o firewall precisa estar configurado para utilizar o Active Directory como servidor de DNS primário. Se o firewall não for capaz de resolver o endereço utilizado no campo “URL LDAP” a integração não irá funcionar. Para validar se o mesmo está OK, basta de dentro do firewall você executar um ping no endereço: ping servidor.netdeep.local

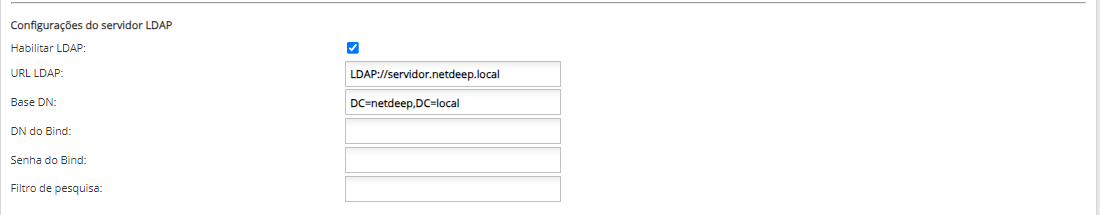

7. O campo “Base DN” é o seu domínio, no meu exemplo DC=netdeep,DC=local

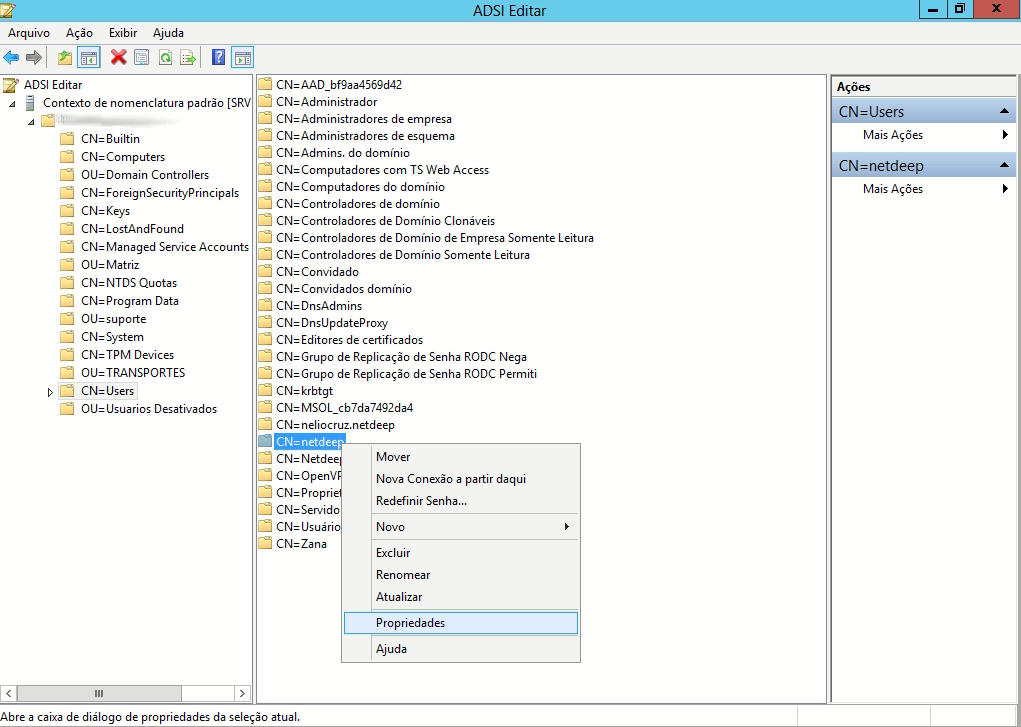

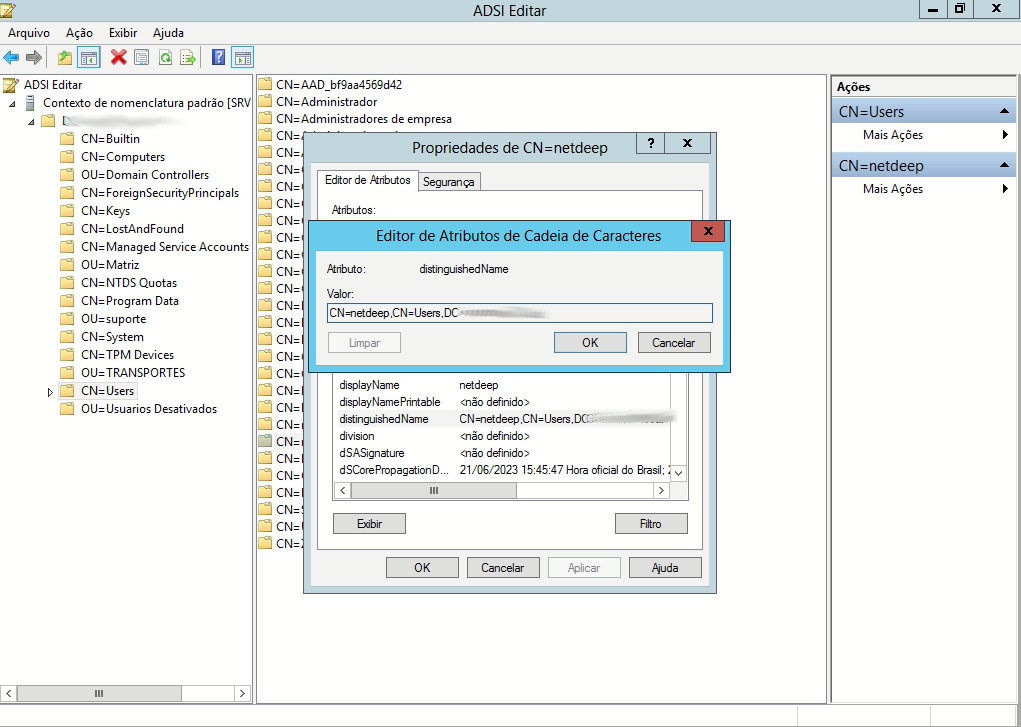

8. Para pegarmos o “DN do Bind” volte ao Active Directory e com o “Contexto de nomenclatura padrão” conectado, navegue até a OU em que foi criado o usuário Bind e em seguida clique com o botão direito do mouse sobre o usuário e selecione “Propriedades”.

9. Com as propriedades do usuário sendo exibida, procure o campo “distinguishedName” e em seguida clique no botão “Exibir”. O valor exibido será utilizado no campo “DN do Bind” no meu exemplo.

CN=netdeep,CN=Users,DC=netdeep,DC=local

10. No campo “Senha do Bind” digite a senha do usuário Bind.

11. No campo “Filtro de pesquisa” utilize o valor (sAMAccountName=%u)

12. Se em seu domínio possuir referências configuradas habilite o campo “Seguir referrals” para ele conseguir ler as referências em seu domínio, caso não utilize pode deixar desabilitado.

13. Caso queira configurar tempo de inatividade do usuário para derrubar a conexão, digite no campo “Tempo de inatividade” o valor desejado em segundos no meu exemplo 15 minutos.

14. Podemos configurar também que somente os usuários que estiverem em um determinado grupo poderão se conectar a VPN, para isso selecione o campo “Usar grupo”.

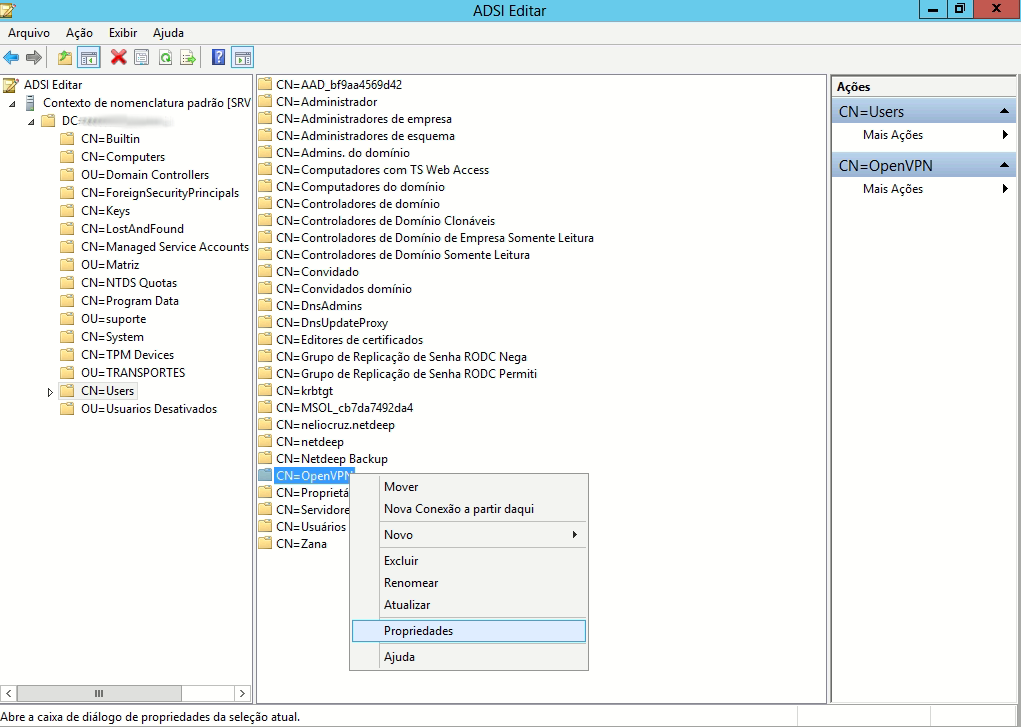

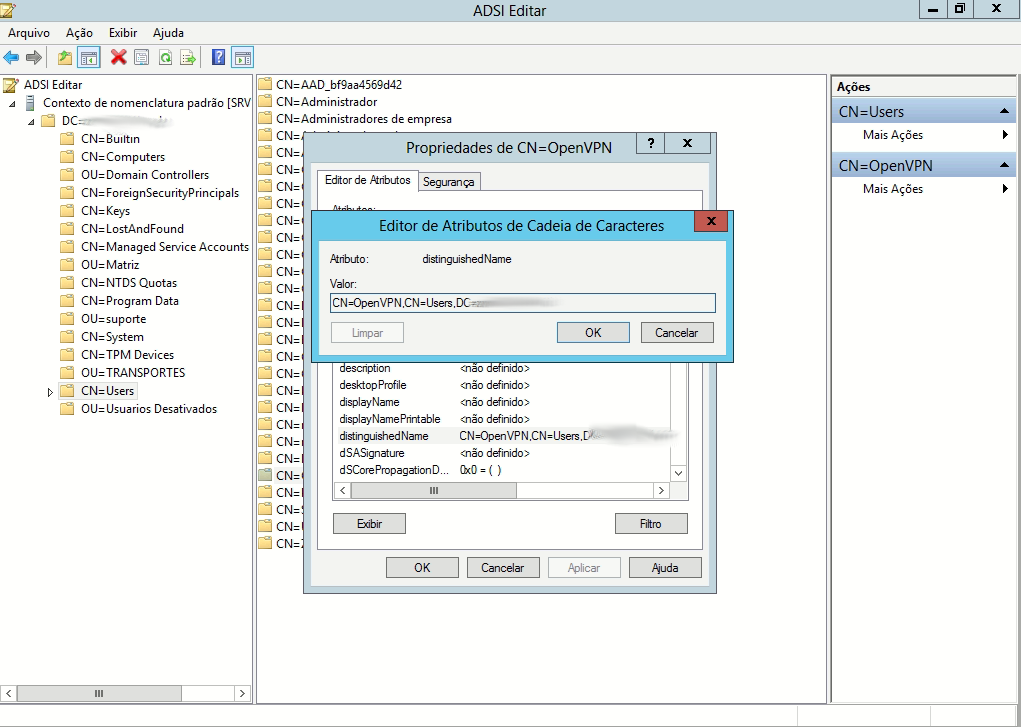

15. Volte no Active Directory no “ADSI Editar” e encontre o grupo desejado para utilizar na integração. No meu exemplo estamos utilizando o grupo “OpenVPN” que está dentro de Users. Clique com o botão direto do mouse sobre o grupo e em seguida selecione “Propriedades”.

16. Com a janela de propriedades aberta, procure pelo atributo “distinguishedName“ selecione o mesmo e clique no botão “Exibir”, e os valores exibidos iremos utilizar para preencher os campos.

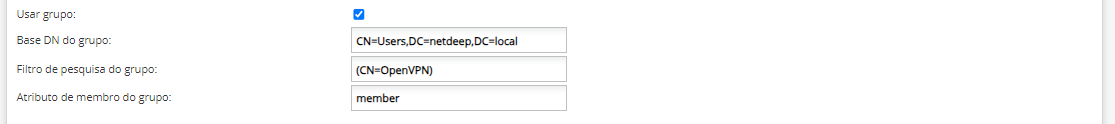

17. No campo “Base DNS do grupo” é o que está a frente do nome do grupo, no meu exemplo CN=users,DC=netdeep,DC=local

18. No campo “Filtro de pesquisa do grupo” é o nome do grupo entre parênteses, no meu exemplo (CN=OpenVPN)

19. No campo “Atributo de membro do grupo” utilize member

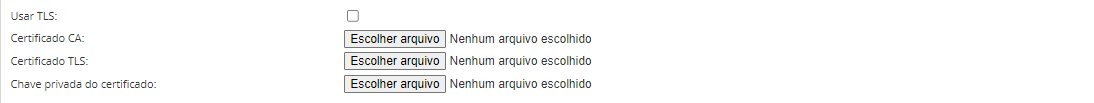

Obs: se o seu Active Directory estiver com o LDAPS habilitado, basta você ativar o campo “Usar TSL” e importar os certificados no firewall.

20. Para concluir a integração com o Active Directory clique no botão “Salvar Configurações Avançadas”.

21. Agora clique no botão “Iniciar VPN SSL” para iniciar o serviço

22. Com o serviço “Ativo” agora basta clicar no botão “Adicionar” para criar as conexões.

Obs.: caso você defina uma senha no campo “Senha do arquivo PKCS12”, na hora de se conectar primeiro ele irá solicitar o usuário/senha do Active Directory e em seguida a senha do certificado. Se não digitar nenhuma senha, irá solicitar somente a autenticação do Active Directory.

3. Configurações dos usuários e clientes.

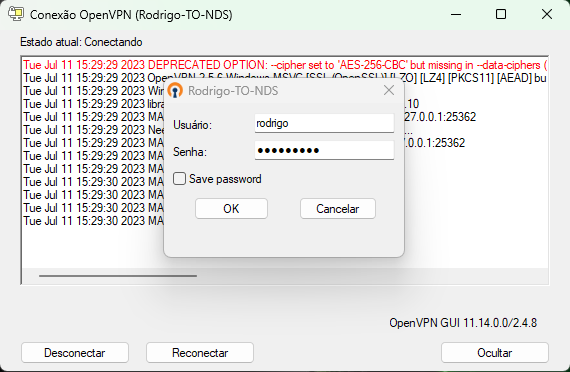

1. Após baixar o arquivo e copiar os arquivos para pasta config do OpenVPN, ao tentar se conectar na VPN ele irá solicitar Usuário e Senha, digite o mesmo utilizado no seu Active Directory.

Obs: se você habilitou o campo de “Usar grupo” este usuário deverá fazer parte do mesmo, caso contrário a VPN não irá se conectar.

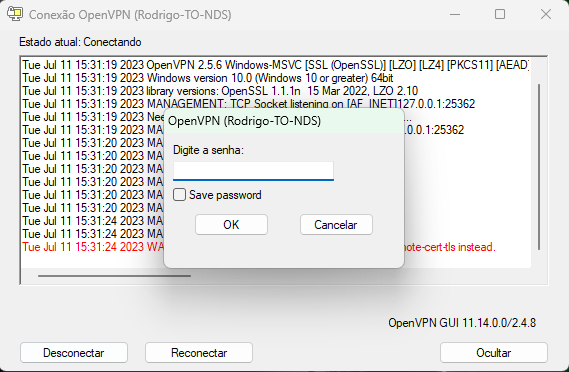

2. Agora se você digitou uma senha na hora que criou a conexão ele irá solicitar conforme na imagem abaixo:

Obs.: se não definiu nenhuma senha, ele irá conectar após informar o usuário e senha do domínio.

3. Feito! Agora a VPN já está funcionando com os usuários do Active Directory.

Este artigo foi lido 567 vezes!

Deixe o seu comentário