Documentação

Definir automaticamente usuário administrador local via GPO

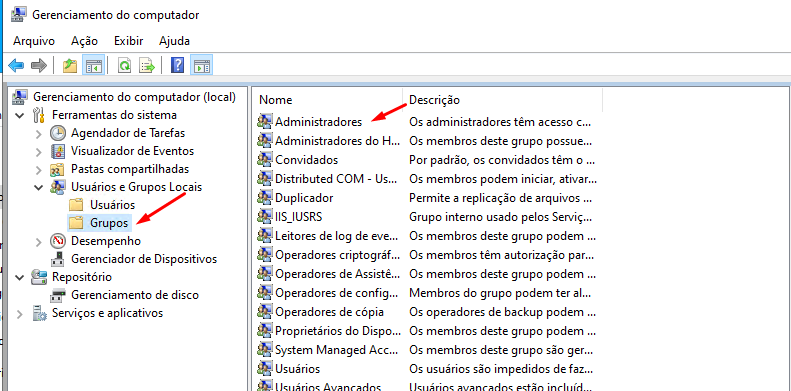

Muitas são as vezes em que precisamos acessar uma estação de trabalho com um usuário que tenha nível de permissão de administrador local. Isso dependendo do tamanho da empresa, se torna inviável ir de máquina em máquina para criar este usuário ou em alguns casos não sabemos a senha do usuário que foi criado quando a máquina foi formatada.

Assim iremos ensinar como criar um usuário com nível de permissão de administrador local que será aplicado no primeiro logon da máquina com qualquer usuário que faça parte do domínio Active Directory. Para isso acontecer bastará que o usuário esteja dentro da estrutura de OU (Unidade Organizacional) determinada em que foi aplicada a GPO.

…Leia MaisCriptografia de Disco com Bitlocker integrado com o Active Directory

O BitLocker é um recurso de proteção de dados que criptografa unidades em computadores para ajudar a evitar roubo ou exposição de dados.

A criptografia é o processo de transformar uma informação em texto usando um algoritmo (chamado cifra) de modo a impossibilitar a sua leitura, exceto àqueles que possuam uma identificação particular, geralmente referida como chave. O resultado deste processo é uma informação encriptada, também chamada de texto cifrado.

Objetivo deste tutorial é ensiná-lo áa criptografar o disco de suas estações usando a ferramenta da Microsoft chamada Bitlocker, integrada com o Active Directory.

A configuração nas máquinas será automatizada. Portanto, toda máquina que entrar no domínio e estiver na Unidade Organizacional (OU) configurada pela GPO (Diretiva de Grupo) terá o(s) seu(s) disco(s) criptografado(s) e a chave de recuperação será armazenada dentro do Active Directory.

…Leia MaisMúltiplo Fator de Autenticação (Token) na VPN SSL

O Netdeep Secure Firewall possibilita o uso de Múltiplo Fator de Autenticação na VPN SSL para conectar os usuários com segurança.

Além do certificado digital é possível adicionar um token para autenticação em um dispositivo (por exemplo: smartphone) do usuário.

O uso de Múltiplo Fator de Autenticação (MFA) na VPN (Rede Virtual Privada) é de extrema importância para reforçar a segurança e proteger o acesso remoto aos recursos da rede. O MFA é um método de autenticação que requer duas formas diferentes de verificação para confirmar a identidade do usuário. Normalmente, isso envolve algo que o usuário conhece (como uma senha) e algo que o usuário possui (como um dispositivo móvel).

Aqui estão algumas razões pelas quais o uso de MFA é importante na VPN:

- Segurança aprimorada: O MFA acrescenta uma camada adicional de segurança à autenticação. Apenas a senha não é suficiente para conceder acesso aos recursos da VPN. É necessária outras formas de autenticação. Além do certificado digital podemos usar um código gerado no aplicativo do autenticador no dispositivo do usuário, para confirmar a identidade.

- Mitigação de riscos de senha: As senhas podem ser comprometidas de várias maneiras, como por meio de ataques de força bruta, phishing, roubo de senhas ou vazamentos de dados. Ao adicionar o MFA, mesmo se a senha for comprometida, o invasor ainda precisará de mais fatores de autenticação para acessar a VPN.

- Acesso restrito: A autenticação de múltiplo fator reduz o risco de acesso não autorizado à VPN. Isso é especialmente relevante quando se trata de acesso remoto, pois é mais difícil para um atacante obter tanto a senha quanto o outro fator de autenticação simultaneamente.

- Proteção contra ataques de força bruta: Os ataques de força bruta são tentativas repetitivas de adivinhar uma senha usando combinações possíveis. Com o MFA habilitado, mesmo que um invasor adivinhe corretamente a senha, ainda será necessário obter o certificado e digital e adivinhar o código gerado no dispositivo do usuário para obter acesso à VPN.

- Conformidade com regulamentações: Em muitos setores e organizações, o uso de autenticação de múltiplo fator é uma exigência de conformidade com regulamentos de segurança, como o PCI-DSS (Padrão de Segurança de Dados do Setor de Cartões de Pagamento).

Preparamos um tutorial especial para você aprender como fazer isto e manter suas conexões remotas mais seguras!

Integrando o Filtro de URL com o Active Directory

O Netdeep Secure Firewall possibilita a integrar o Filtro de URL com o Active Directory. Com essa configuração você ganha mais segurança e é possível aplicar políticas de filtragem da web com base em informações do AD, como grupos de usuários, unidades organizacionais e permissões de acesso de acordo com as necessidades e políticas internas.

Integrando a autenticação da VPN SSL com o Active Directory

O Netdeep Secure Firewall possibilita a integração do módulo de VPN SSL com o Active Directory. Assim é possível fazer a autenticação usando a base de dados e diretivas de segurança (senhas fortes, bloqueio de conta, horário de logon, auditoria, etc.) do serviço de diretórios da Microsoft.

Aprenda como fazer isso neste tutorial.

Configurando inspeção SSL/TLS no Netdeep Secure

O SSL/TLS é um protocolo de rede projetado para oferecer segurança adicional a outros protocolos usando criptografia. É comumente usado em HTTPS para proteger o tráfego Web, mas o recente uso de HTTPS por malwares tornou os recursos de inspeção SSL um componente essencial na estratégia de segurança cibernética de uma organização.

O HyperText Transfer Protocol Secure (HTTPS) é uma versão segura do protocolo HTTP básico. Ao navegar na internet, qualquer página que tenha o ícone de cadeado na barra de endereço está usando HTTPS para se comunicar entre o computador que solicita a página e o servidor onde ela está armazenada.

HTTPS usa o protocolo Transport Layer Security (TLS) – anteriormente conhecido como Secure Sockets Layer (SSL) – para adicionar segurança ao HTTP. Com SSL/TLS, HTTPS é capaz de verificar a identidade do servidor web e criptografar todo o tráfego que flui entre o cliente e o servidor.

Com a conexão estabelecida, o tráfego HTTP é enviado através deste túnel, criptografando-o e incorporando-o na seção de dados dos pacotes SSL/TLS. Em seu destino, o outro computador descriptografa os dados e os processa com base no protocolo HTTP.

Para que isso seja possível, o cliente e o servidor precisam ter uma chave secreta compartilhada para criptografia. O SSL/TLS cria isso usando um protocolo de handshake onde o cliente e o servidor concordam com os parâmetros a serem usados e compartilham uma chave secreta usando criptografia de chave pública ou assimétrica para protegê-lo de espionagem.

…Leia Mais