3 tipos de funcionários que podem causar uma brecha de segurança

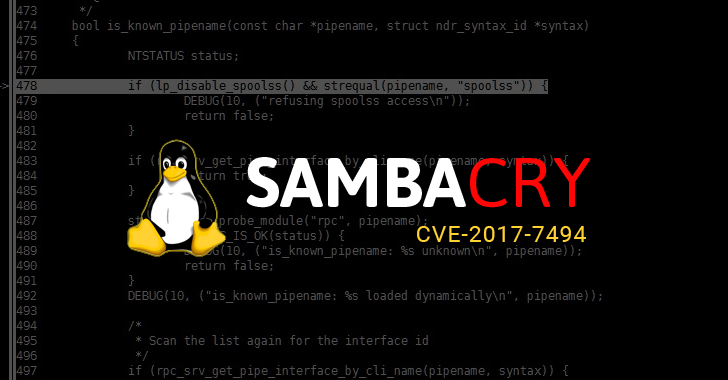

SambaCry: Vulnerabilidade afeta servidores Linux. O que eu preciso saber?

Na última semana foi reportada uma vulnerabilidade crítica (CVE-2017-7494 ) que permite execução remota de código no servidor SAMBA.

O SAMBA é um "software servidor" para Linux (e outros sistemas baseados em Unix) que permite o gerenciamento e compartilhamento de recursos em redes formadas por computadores com o Windows. Assim, é possível usar o Linux como servidor de arquivos, servidor de impressão, entre outros, como se a rede utilizasse servidores Windows, além de implementar as mesmas funcionalidades de um domínio Active Directory.

Trata-se de uma ferramenta muito utilizada em todo o mundo, para garantir a interoperabilidade entre as plataformas Unix e Windows.

A vulnerabilidade

A vulnerabilidade já existe há 7 anos e está sendo explorada ativamente pelos hackers. Ela afeta sistemas que tenham instalado o Samba 3.5 (lançado em 2010) e todas as versões posteriores.

Uma nota importante é que ela não faz parte da backdoor DoublePulsar, mas já foram lançados exploits (como este), inclusive para o Metasploit e circulam boatos de que um ransomware já foi escrito. Tal como o WannaCry, também o SambaCry (nome não oficial) aproveita das fragilidades do protocolo SMB.

Como implantar uma política de segurança da informação na sua empresa

Muito se fala sobre a necessidade de dispor de recursos de segurança como sistema antivírus, ferramentas de criptografia de dados e conexões, além do firewall, IPS, Webfilter e outras ferramentas. No entanto, essas ferramentas precisam ser utilizadas de modo inteligente e integrado, além de estarem associadas a boas práticas. Para obter máxima eficiência desses investimentos, as empresas devem investir em políticas de segurança da informação.

Hoje, dados corporativos são uns dos mais valiosos patrimônios de uma empresa, e por esse motivo, é importante que os esforços e recursos sejam orientados para evitar ou mesmo minimizar ataques cibernéticos. Para tanto, se faz necessário elaborar políticas e protocolos de segurança da informação capazes de garantir que dados sensíveis e estratégicos permaneçam salvos e íntegros.

Duplo fator de autenticação: o que é e por que precisamos?

Durante os últimos anos, muitos serviços online começaram a oferecer um duplo fator de autenticação. Se trata de uma medida de segurança extra que frequentemente requer um código que é obtido por meio de um aplicativo, ou uma mensagem SMS, além de uma senha para acessar ao serviço.

Para os usuários de PC, que já estão cansados de ter que memorizar uma dezena de senhas, esta parece ser a última coisa que precisam, mas o duplo fator de autenticação pode ser a diferença entre ser vítima de um cibercriminoso e manter-se protegido.

Facebook, Twitter, Google, LinkedIn e Dropbox, entre outros serviços, já oferecem esta característica como uma opção de segurança para as contas. Tanto o Twitter como o LinkedIn adicionaram os sistemas logo após os útlimos ataques que alcançaram carácter público, e outros sites como Evernote também o implantaram no último ano.

Os sistemas variam, mas usualmente envolvem uma mensagem SMS automática, ou um aplicativo que gera códigos de acesso. Após inserir sua senha, o sistema solicita o código e, em alguns sistemas, se utiliza um aplicativo (separado do navegador web) para inserir o código.

Os sistemas de duplo fator de autenticação são muito mais seguros que as senhas. Muitos ataques que alcançaram notoriedade pública, como os cometidos contra contas de empresas de mídia no Twitter no ano passado, poderiam não ter ocorrido se houvesse um sistema de duplo fator implementado. Inclusive se um atacante consegue infectar um equipamento e rouba uma senha, o acesso não poderá ser alcançado, pois o criminoso não contará com o código de acesso.

No entanto, lembre-se que não há soluções mágicas: os sistemas de duplo fator são melhores que contar com as senhas “sozinhas” e, além disso, são mais simples que as medidas biométricas (como podem ser as impressões digitais ou o reconhecimento facial). No entanto, os atacantes eventualmente podem encontrar um modo de torná-las vulneráveis. Nestes casos, o sistema de dupla autenticação garante que os atacantes terão que trabalhar mais duro. Por exemplo, em um ataque ocorrido em 2014 contra o World of Warcraft, os cribercriminosos criaram uma réplica do site web no qual descarregavam malware. Isso demonstra que o trabalho requerido para um atacante é muito maior, e isso é uma boa notícia.

Garantindo a Segurança da Informação em época de orçamento reduzido

Apenas 38% das empresas acreditam que vão se recuperar de um ataque Ransomware

Autenticação de múltiplos fatores

Nos últimos anos, com o avanço da Tecnologia da Informação, tornou-se cada vez mais fácil realizar qualquer coisa através de aplicativos e dispositivos móveis.

Na mesma proporção tem aumentado drasticamente o número de fraudes relacionado a cartão de créditos, apesar de todos os esforços das empresas de proteger as informações privilegiadas de clientes. Em 2006, mais de US$ 4 milhões foram gastos em operações fraudulentas nos Estados Unidos, de acordo com o U.S Departament of Justice.

Pensando nisso, os governos estudam formas rígidas para combater esse tipo de crime, enquanto os bancos e as operadoras de cartão de crédito tomaram suas próprias iniciativas para criar normas para garantir boas práticas no uso, manuseio e armazenamento de dados de cartão de crédito: Payment Card Industry (PCI) – Data Security Standard (DSS).

O que é o PCI DSS?

O Payment Card Industry Security Standards Council (PCI-SSC) especifica recomendações mínimas de segurança obrigatórias para todas as empresas que participam da rede de captura de pagamento com cartões: como o comércio e prestadores de serviços que processam, armazenam e/ou transmitem eletronicamente dados do portador do cartão de crédito.

Os padrões PCI DSS são muito importantes para garantir a segurança esperada por empresas que movimentam e armazenam dados de cartões de créditos.

Em sua ultima versão, o PCI DSS 3.2 inclui, dentre as novas exigências, a obrigatoriedade do uso de autenticação de múltiplos fatores (MFA) para ambiente de armazenamento de dados do titular do cartão (CDE).

Esta nova exigência já havia sido estudada desde a versão 1.0 do PCI, mas, para apenas acessos remotos de redes externas para CDE. No entanto, nesta nova versão, o conselho PCI definiu a exigência de autenticação de múltiplos fatores para todos que possuem acesso administrativo, e não só somente para acesso remoto para o CDE.

…Leia MaisFalha de segurança afeta a maioria dos produtos da D-Link

Uma falha de segurança foi encontrada em mais de 120 produtos da D-Link. Consta que há mais de 400.000 produtos potencialmente vulneráveis acessíveis via Internet, e que a maioria deles se concentra nos EUA e Europa.

A Senrio, empresa de produtos IoT, informou no mês passado que tinha identificado um estouro de pilha na linha de produtos de câmeras DCS-930L Wi-Fi da D-Link. Os pesquisadores disseram que a vulnerabilidade pode ser explorada por um atacante remoto para execução de código arbitrário, incluindo para substituir a senha do administrador dos dispositivos afetados.

Criptografia: como garantir a segurança dos seus dados

Dentre os diversos meios e mecanismos para proteger informações confidenciais, a criptografia de dados é uma das mais comuns e mais antigas de que se têm notícia: sabe-se que códigos usados para tornar mensagens ilegíveis são usados desde a Antiguidade. A decodificação do código Enigma, utilizado pelos nazistas, é apontada pelos historiadores como um dos mais importantes fatores para a derrota do Eixo e a vitória aliada na Segunda Guerra (1939-1944).

Hoje, no âmbito da informática e da internet, a criptografia é uma técnica amplamente utilizada para garantir a segurança de dados, arquivos e conexões, e impedir que terceiros mal-intencionados tenham acesso a informações e conteúdos confidenciais.