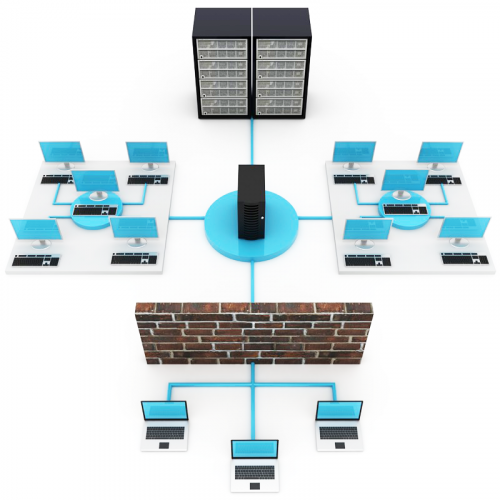

Firewall para Provedores de Serviços Gerenciados (MSP)

Recomendações de segurança: vulnerabilidades Spectre e Meltdown em processadores

Sites atraem vítimas para ajudá-los na mineração de criptomoedas

É literalmente uma máquina de fazer dinheiro! A mineração de criptomoedas como Bitcoin e Ethereum já se tornou um negócio lucrativo, com várias empresas especializadas nesse serviço: em vez de comprar os equipamentos necessários, qualquer um pode contribuir com um valor menor, recebendo uma fração do faturamento, em uma espécie de cooperativa ou participação societária.

Agora, porém, serviços estão permitindo que a mineração ocorra dentro do navegador do internauta: basta acessar um site, e o computador já começa a fazer "parte" da mineração.

Esta técnica tem sido popular em sites de jogos e torrents, em que um código JavaScript utiliza a CPU do visitante para fins de mineração. Embora promovido como uma alternativa aos anúncios on-line, é freqüentemente empregado sem o consentimento dos usuários.

…Leia MaisVPN sob medida

O mundo da tecnologia foi pego de surpresa nesta segunda-feira, 16, com a notícia de que o protocolo WPA2, utilizado por basicamente todos os roteadores modernos para proteger redes sem fio, é vulnerável a um ataque batizado de KRACK. A sigla, que significa “ataque de reinstalação de chaves” atinge praticamente todos os dispositivos conhecidos que usam Wi-Fi.

Em tempos em que a nossa conexão não é tão confiável como era antes, a criptografia de ponta-a-ponta é uma das melhores formas de proteger as conexões entre computadores e dispositivos móveis.

VPN é uma sigla, em inglês, para “Rede Virtual Privada” e que, como o nome diz, funciona criando uma rede de comunicações entre computadores e outros dispositivos que têm acesso restrito a quem tem as credenciais necessárias. Neste tipo de conexão, todo o tráfego é criptografado. Atualmente esta tecnologia se apresenta em três principais métodos: a Camada 2 e as VPNs: IPSec e SSL.

O desafio, portanto, está em definir qual dessas tecnologias é a melhor opção para sua empresa. Ainda que alguns defendam o uso de apenas uma solução, a melhor resposta está em ter uma combinação inteligente entre essas três.

…Leia Mais