O Brasil começou a discutir medidas de fortalecimento de suas comunicações depois das denúncias de espionagem por parte dos Estados Unidos ao resto do mundo. As medidas se tornaram necessárias após fortes acusações de que o governo americano espionava empresas estatais brasileiras, como a Petrobras e até a presidente Dilma Rousseff. Depois destes episódios, o governo brasileiro criou o Decreto 8.135/13 como primeira reação.

Manual de boas práticas – Antivírus ESET

Como detectar conflitos de endereços IP no Linux

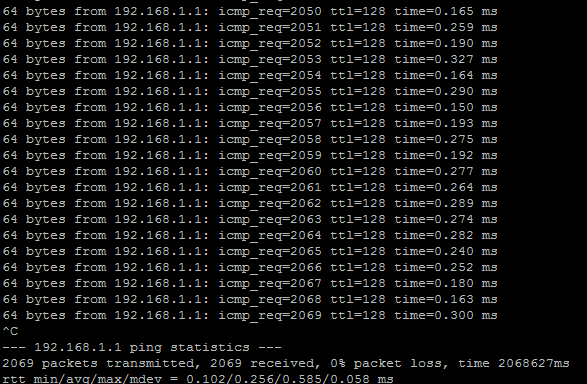

Endereços IP (IPv4) são um recurso escasso que é compartilhado por diferentes usuários e dispositivos. Ter um conflito de endereços IP significa que existem mais de um dispositivo de rede ou computador que reivindica o mesmo endereço IP. Conflito de endereço IP pode ocorrer quando um servidor DHCP atribui um endereço IP a um computador, e o mesmo endereço IP passa a ser atribuído estaticamente para outro dispositivo de rede por alguém.

Conflito de endereço IP também pode acontecer quando há mais de um servidor DHCP (geralmente em um roteador) ligado à rede local, de forma autônoma dando endereços IP a partir da mesma sub-rede. É comum que este tipo de equipamento volte para as configurações de fábrica, devido a algum problema de hardware ou de energia.

Isto pode gerar uma grande dor de cabeça para o administrador da rede, principalmente quando o endereço IP é de um servidor ou roteador/gateway da rede. Pode nos gerar um grande transtorno em que poderemos nos confundir no diagnóstico, porque a conexão fica intermitente.

O sistema operacional Microsoft Windows já alarma na tela quando este problema ocorre. Mas no Linux isto não acontece por padrão. Entretanto existem várias ferramentas que podem nos auxiliar nisto. Neste artigo iremos falar rapidamente do arp-scan.

Quatro etapas para reforçar a segurança de TI

Uma empresa está sempre vulnerável a muitas ameaças de segurança, não importa se ela tenha poucos ou muitos funcionários, e não existe uma fórmula mágica para impedir que elas atinjam os seus negócios. Você precisa de uma estratégia de segurança em camadas para obter uma proteção eficiente contra tudo, desde sabotagem de funcionários a perda de notebooks ou ataques cibernéticos. Estas são as quatro etapas para obter uma defesa de segurança em camadas para vários pontos de ataque.

Instalação de um DC Active Directory com Samba 4 no Debian Squeeze

ndo sistemas operacionais do tipo Unix (Linux, por exemplo) e em sua versão 4 ele permite a integração com o Active Directory possibilitando que o controlador do AD não seja obrigatoriamente um computador executando Microsoft Windows.

ndo sistemas operacionais do tipo Unix (Linux, por exemplo) e em sua versão 4 ele permite a integração com o Active Directory possibilitando que o controlador do AD não seja obrigatoriamente um computador executando Microsoft Windows.

Este pequeno roteiro mostra como realizar uma simples instalação do Samba 4 no Debian Linux Squeeze criando um domínio Active Directory. O suporte ao serviço de DNS será feito com o recurso interno do próprio Samba.

Iremos assumir que o domínio criado será o “smb.mps.eti.br” com o nome NetBIOS “SMB” e o sistema de arquivos do local da instalação é um EXT3/4.

BIND como servidor de DNS para o Samba 4 no Debian Squeeze

SAMBA_INTERNAL: O serviço interno de DNS do Samba é utilizado, todo o controle do DNS fica a cargo do Samba.

Samba é utilizado, todo o controle do DNS fica a cargo do Samba.

BIND9_FLATFILE: O controle do DNS fica a cargo do Bind através de arquivos de configuração que o Samba gera (modo não recomendado mais por causa da outra forma descrita abaixo).

BIND9_DLZ: O controle do DNS fica a cargo do serviço Bind utilizando a interface DLZ (Dynamically Loadable Zones) onde sempre que o Bind precisar ele irá pedir ao Samba as informações sobre aquele registro de DNS.

A interface DLZ está disponível a partir das versões 9.8.0 e 9.9.0 do Bind. O Debian Squeeze vem empacotado com a versão 9.7.3 do Bind, o que torna necessário a sua atualização.

Segurança da informação: a dor de cabeça da TI após as férias

Já é fato consumado que as férias de verão são marcadas pela estreia de novos presentes. Em 2014, seguindo a tradição dos últimos anos, dispositivos como tablets, smartphones e computadores portáteis estiveram entre os itens mais presenteados no último Natal.

Segundo previsões do Gartner, as vendas desses dispositivos iam alcança r a marca de 229 milhões de unidades até o fim de 2014, o que representa um crescimento de 11% em relação a 2013 e, de 9,5% de todas as vendas mundiais de dispositivos móveis em 2014.

r a marca de 229 milhões de unidades até o fim de 2014, o que representa um crescimento de 11% em relação a 2013 e, de 9,5% de todas as vendas mundiais de dispositivos móveis em 2014.

O Gartner estimou que em 2014 o número de dispositivos móveis (computadores, tablets e telefones) alcançaria a marca de 2,4 bilhões de unidades. No mercado brasileiro, esse número é de 8,4 milhões. Além disso, o uso de smartphones cresceu 3,2% em relação a 2013, representando 71% do mercado global de dispositivos móveis em 2014

Em outras palavras, isso significa que as equipes de Segurança e de Tecnologia da Informação retornarão das férias e se depararão com uma grande dor de cabeça, uma vez que os colaboradores estarão com seus novos gadgets prontos para serem usados no ambiente de trabalho.

Para essas equipes, a tendência cada vez mais comum nas empresas dos colaboradores levarem seus próprios dispositivos (da sigla em inglês: BYOD – Bring Your Own Device) implica em uma das principais funções da TI: a proteção dos dados.

Novo Malware Xnote atinge servidores GNU/Linux

Privacidade do WhatsApp foi “quebrada”, revela prova de conceito

O antivírus realmente morreu? A importância de seu uso

Em 2014, Bryan Dye, executivo sênior da Symantec, veio a público para dar uma declaração um tanto quanto polêmica: “O antivírus está morto e destinado ao fracasso”. A criadora da linha Norton, revelou que não vê mais o seu aplicativo como uma fonte de dinheiro, chegando a essa conclusão. Depois, a AV-Comparatives, comentou o assunto.

Peter Stelzhammer, um dos fundadores da AV-Comparatives, umdos laboratórios independentes mais renomados na área de antivírus, disse que acredita que a declaração de Dye ao The Wall Street Journal podem ter sido equivocada, assim como quando Bill Gates disse em 2004 que spams sumiriam da internet em dois anos.

Estamos no final do primeiro semestre de 2015 e a previsão não se cumpriu. Cada vez se vê a necessidade crucial da combinação de várias camadas de proteção, dentre elas, o antivírus.